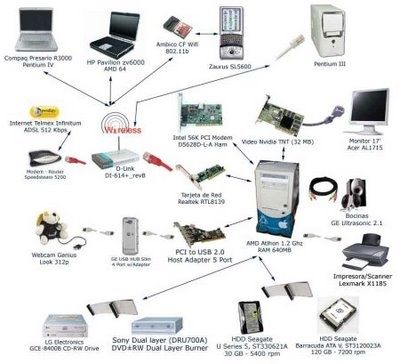

Inventario de insumos.

El inventario de insumos nos sirve para llevar un control de los insumos que se encuentren en la empresa, laboratorio, casa o alguna institución. Estos reportes generalmente se llenan ara el control de entrada y salida de insumos en una oficina, empresa etc. Para mantener todo en orden y conservar una producción laboral elevada.

Se llena con la descripción del insumo, existencia inicial, el stock, el consumo mensual la existencia final y el pedido al proveedor.

Se llena con la descripción del insumo, existencia inicial, el stock, el consumo mensual la existencia final y el pedido al proveedor.

Un buen formato de inventario de insumos seria como este.

¿Qué es reabastecimiento?

Es recuperar, volver a llenar, o tener todos los componentes relativos a las computadoras.

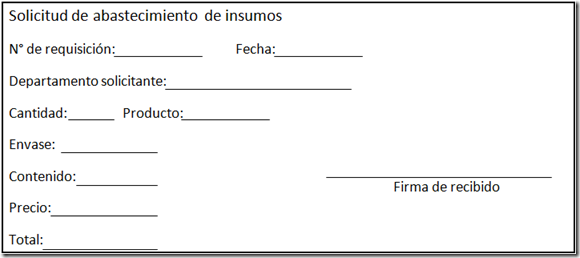

Para realizar esta solicitud te proporcionaremos una guía:

REQUISICIÓN DE INSUMOS DE COMPUTO

No DE REQUISICIÓN:

FECHA:

DEPARTAMENTO SOLICITANTE:

CANTIDAD

PRODUCTO

MARCA

ENVASE

CONTENIDO

PRECIO

TOTAL

FIRMA DE RECIBIDO

____________________

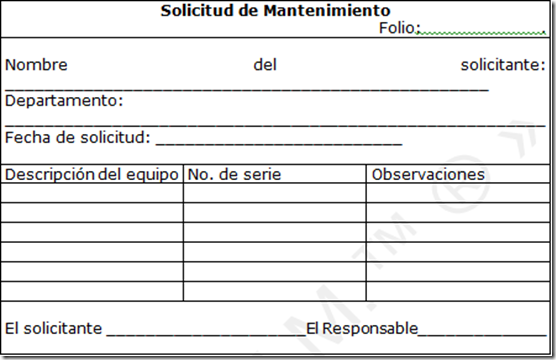

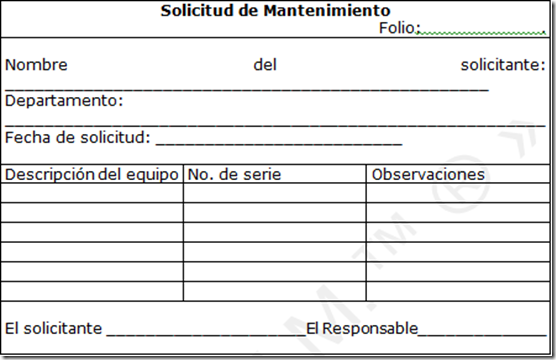

realizar la solicitud de mantenimiento preventivo para el equipo

Realizar solicitud de mantenimiento preventivo para el equipo

Siempre al contar con una computadora y que tener en cuenta que cada cierto tiempo se debe hacer un mantenimiento preventivo(el que se hace antes de que la pc se eche a perder), para evitar que el equipo presente problemas en un futuro no muy lejano.

En las empresas grandes, estos mantenimientos se deben solicitar por medio de un formato como el siguiente:

Siempre al contar con una computadora y que tener en cuenta que cada cierto tiempo se debe hacer un mantenimiento preventivo(el que se hace antes de que la pc se eche a perder), para evitar que el equipo presente problemas en un futuro no muy lejano.

En las empresas grandes, estos mantenimientos se deben solicitar por medio de un formato como el siguiente:

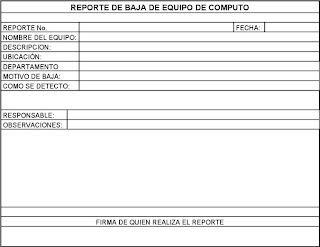

realizar la solicitud de avaztecimiento de insumos y de mantenimiento preventivo.

el mantenimiento preventivo, no es sólo una acción de limpieza del polvo, sino este servicio cubre todas aquellas tareas que se realizan a los equipos sin que se haya presentado un daño, por ejemplo, limpiezas, lubricaciones y revisión de rendimiento.

Existen varios procesos que se deben realizar antes de iniciar un mantenimiento preventivo para determinar el correcto funcionamiento de los componentes. Estos son:

- Probar la unidad de disco flexible.

- Checar el disco duro con el comando CHKDSK del DOS.

- Si se tiene multimedia instalada, puede probarse con un CD de música, esto determina que los altavoces y la unidad estén bien.

- Realice una prueba a todos los periféricos instalados. Es mejor demorarse un poco para determinar el funcionamiento correcto de la computadora y sus periféricos antes de empezar a desarmar el equipo.

En la limpieza del monitor, la puedes hacer de igual manera, con excepción de que no tienes que abrir el monitor. otra forma de limpiarlo es con un pañuelo seco.

+21.31.55.png)