HERRAMIENTAS DEL SISTEMA

Windows incorpora algunas herramientas para optimizar el funcionamiento del ordenador. En este tema conoceremos con más detalle algunas de las más utilizadas.

Aunque la mayoría de las herramientas están reunidas en la carpeta Herramientas del sistema, que se encuentra dentro de la carpeta Accesorios en Todos los programas, también puedes encontrarlas, en el Panel de control o a través del buscador del menú Inicio.

Administrar el uso de los insumos

El insumo es un bien consumible utilizado en el proceso productivo de otro bien.

En general los insumos pierden sus propiedades y características para transformarse y formar parte del producto final.

Se podria mencionar insumos del tipo domestico, empresarial o industrial

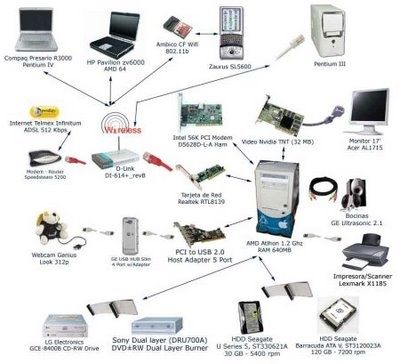

Relaciona estos conceptos a informatica o computo y obtendras rapidamente ejemplos como:

impresora

monitor

mouse

teclado

soportes ergonomicos para laps

lector de dvd, cd, blueray

adaptadores de AC

dvd cd

cartuchos

papel para impresion

software

cableados

routes

access point

los mismos servicios de internet, voip etc etc etc etc etc

7.1 Identificar características de los insumos (marcas y compatibilidad).

Básicamente un insumo original es aquel fabricado por la misma compañía que maquila el dispositivo (por ejemplo la cinta y la impresora), es decir, insumo y dispositivo son de la misma marca. Por el contrario los genéricos son maquilados por compañías ajenas a las que fabrican los dispositivos, de hecho algunas de estas compañías no fabrican dispositivos, se dedican a maquilar insumos que puedan utilizarse en cualquier dispositivo, o sea que buscan la compatibilidad del insumo con el dispositivo

7.2 Utilizar en forma eficaz los insumos

Para que los insumos sean utilizados eficientemente se deben hacer pruebas de rendimiento y considerarlas para que no se tengan demasiados insumos en existencia y tampoco se desperdicien.

Tener mucho cuidado al tratarlos para que su duración sea mayor y puedan ser re utilizables si es posible

Reciclar insumos

El reciclaje de insumos es una forma de cuidar el medio ambiente y la economia consiste en llevar el insumo a la marca a la que le consumiste el producto y ellos te le daran mantenimiento siendo esto mas eficiente que comprarlo nuevo.

Utilizar de forma eficas los insumos

En general los insumos pierden sus propiedades y características para transformarse y formar parte del producto final.

Se podria mencionar insumos del tipo domestico, empresarial o industrial

Relaciona estos conceptos a informatica o computo y obtendras rapidamente ejemplos como:

impresora

monitor

mouse

teclado

soportes ergonomicos para laps

lector de dvd, cd, blueray

adaptadores de AC

dvd cd

cartuchos

papel para impresion

software

cableados

routes

access point

los mismos servicios de internet, voip etc etc etc etc etc

7.1 Identificar características de los insumos (marcas y compatibilidad).

Todos los insumos deben de tener un control de rendimiento, por lo que debemos de considerar la compatibilidad de estos, así como la marca, ya que muchas veces estos determinan el poco rendimento y que se tenga que comprar frecuentemente un producto, por lo que eleva los costos de la compra. Por lo tanto se debe de racionalizar hasta cierto punto que no entorpezca el buen funcionamiento del negocio o institución.

Básicamente un insumo original es aquel fabricado por la misma compañía que maquila el dispositivo (por ejemplo la cinta y la impresora), es decir, insumo y dispositivo son de la misma marca. Por el contrario los genéricos son maquilados por compañías ajenas a las que fabrican los dispositivos, de hecho algunas de estas compañías no fabrican dispositivos, se dedican a maquilar insumos que puedan utilizarse en cualquier dispositivo, o sea que buscan la compatibilidad del insumo con el dispositivo

7.2 Utilizar en forma eficaz los insumos

Para que los insumos sean utilizados eficientemente se deben hacer pruebas de rendimiento y considerarlas para que no se tengan demasiados insumos en existencia y tampoco se desperdicien.

Tener mucho cuidado al tratarlos para que su duración sea mayor y puedan ser re utilizables si es posible

Reciclar insumos

El reciclaje de insumos es una forma de cuidar el medio ambiente y la economia consiste en llevar el insumo a la marca a la que le consumiste el producto y ellos te le daran mantenimiento siendo esto mas eficiente que comprarlo nuevo.

Utilizar de forma eficas los insumos

la forma mas eficaz de usar los insumos es dandoles un buen uso como no golpearlos . Siempre es bueno hacer pruebas de los insumos para saber su eficiencia capacidad y compatibilidad todo con el fin de tener un ahorro económico y en caso de que no sirva ellos te lo reciclan y pues tendrías que comprar el repuesto.

realizar la solicitud de reabastesimiento de insumo y de mantenimiento preventivo

SOLICITUD DE REABASTECIMIENTO DE INSUMOS

Formatos para el reabastecimiento de insumos oportunamente (responsabilidad), debe de llevar los siguientes puntos:

v Nombre del Responsable del centro de cómputo

v Fecha

v Clave del insumo

v Marca del insumo

v Descripción del insumo

v Cantidad de insumos solicitados

v Observaciones

v Departamento que solicita

v Firma del responsable

v Firma de la persona que solicita

SOLICITUD DE REABASTECIMIENTO DE INSUMOS

Nombre del Responsable del centro de computo:

Fecha:

Clave del insumo:

Marca del insumo:

Descripción del insumo:

Cantidad de insumos solicitados:

Observaciones

Departamento que solicita:

____________________

Firma del responsable:

_____________________

v Nombre del Responsable del centro de cómputo

v Fecha

v Clave del insumo

v Marca del insumo

v Descripción del insumo

v Cantidad de insumos solicitados

v Observaciones

v Departamento que solicita

v Firma del responsable

v Firma de la persona que solicita

SOLICITUD DE REABASTECIMIENTO DE INSUMOS

Nombre del Responsable del centro de computo:

Fecha:

Clave del insumo:

Marca del insumo:

Descripción del insumo:

Cantidad de insumos solicitados:

Observaciones

Departamento que solicita:

____________________

Firma del responsable:

_____________________

los insumos demostrados en la unidad 8 pueden tomarlos como ejemplos para realizar una solicitud de reabastecmento.

RESGUARDO DE LA INFORMACIÓN:

El resguardo de información es proteger la información de tu computadora y respaldarla en caso de una falla.

Hacer una copia de seguridad o backup se refiere a la copia de datos de tal forma que estas copias adicionales puedan restaurar un sistema después de una perdida de información.

CONCLUSIÓN: Debemos tener siempre respaldos de nuestra información por más simple que ésta sea ya que no sabemos cuando la podremos ocupar, es por ello que debemos saber cómo realizarlo para así tener una buena protección ante cualquier riesgo.

Para ello debemos emplear medios externos e irlos almacenando en un lugar seguro.

CONTRASEÑA O PASSWORD: Una contraseña o clave en ingles password es una forma de autentificación que utiliza información secreta para controlar el acceso hacia algún recurso, la contraseña normalmente debe guardarse en secreto ante aquellos a quienes no se les permite el acceso.

CONCLUSIÓN: Gracias a las contraseñas nuestra información puede estar a salvo ante cualquier intruso ya que permiten bloquearla y no se puede conocerla si no se tiene la correcta.

Es importante que toda nuestra información este bajo contraseña y debemos tener en cuenta a quien si le podemos permitir el acceso para evitar daños en ella.

CONFIDENCIALIDAD DE LA INFORMACIÓN: Una de las características de la seguridad es la confidencialidad, es la necesidad de que esa información únicamente sea conocida por personas autorizadas.

CONCLUSIÓN: Es importante que tengamos en cuenta que la confidencialidad de toda nuestra información sea lo principal ya que sólo de esta manera podemos decidir quién la puede conocer para evitar que intrusos la modifiquen y así tener pérdidas o daños en ésta.

POLITICAS PARA RESGUARDAR LA INFORMACIÓN: Son las normas o reglas que establezcan para el resguardo de la información.

CONCLUSIÓN: Son un plan para sacar las copias de seguridad siguiendo ciertas condiciones.

ENCRIPTACIÓN: Toda encriptación se encuentra basada en un algoritmo, la función de este algoritmo es básicamente codificar la información para que sea indescifrable a simple vista de manera que una letra “a” pueda equivaler a “5X5MVWE” o bien “XQE9F0” el trabajo del algoritmo es precisamente determinar cómo será la información de su estado original a otro que sea muy difícil de descifrar.

CONCLUSIÓN: L a encriptación nos permite convertir la información en códigos que no puedan ser descifrados tan fácilmente para así tener la seguridad de que está protegida y no se puede saber su contenido, es por ello que debemos emplearla.

FIRMA DIGITAL: Una firma digital utiliza el mismo funcionamiento del public key o algoritmo asimétrico, existe una llave pública y una secreta en el caso de firmas digitales, la llave pública es ampliamente conocida, es capaz de identificar si la información proviene de una fuente fidedigna. L a llave pública es capaz de reconocer si la información realmente proviene de la llave secreta en cuestión.

CONCLUSIÓN: La firma digital nos permite saber si el usuario que quiere entrar a la información es un usuario seguro y puede tener acceso o simplemente identifica si no lo es y le deniega el acceso para evitar que modifique la información sin una autorización permitida.

Hacer una copia de seguridad o backup se refiere a la copia de datos de tal forma que estas copias adicionales puedan restaurar un sistema después de una perdida de información.

CONCLUSIÓN: Debemos tener siempre respaldos de nuestra información por más simple que ésta sea ya que no sabemos cuando la podremos ocupar, es por ello que debemos saber cómo realizarlo para así tener una buena protección ante cualquier riesgo.

Para ello debemos emplear medios externos e irlos almacenando en un lugar seguro.

CONTRASEÑA O PASSWORD: Una contraseña o clave en ingles password es una forma de autentificación que utiliza información secreta para controlar el acceso hacia algún recurso, la contraseña normalmente debe guardarse en secreto ante aquellos a quienes no se les permite el acceso.

CONCLUSIÓN: Gracias a las contraseñas nuestra información puede estar a salvo ante cualquier intruso ya que permiten bloquearla y no se puede conocerla si no se tiene la correcta.

Es importante que toda nuestra información este bajo contraseña y debemos tener en cuenta a quien si le podemos permitir el acceso para evitar daños en ella.

CONFIDENCIALIDAD DE LA INFORMACIÓN: Una de las características de la seguridad es la confidencialidad, es la necesidad de que esa información únicamente sea conocida por personas autorizadas.

CONCLUSIÓN: Es importante que tengamos en cuenta que la confidencialidad de toda nuestra información sea lo principal ya que sólo de esta manera podemos decidir quién la puede conocer para evitar que intrusos la modifiquen y así tener pérdidas o daños en ésta.

POLITICAS PARA RESGUARDAR LA INFORMACIÓN: Son las normas o reglas que establezcan para el resguardo de la información.

CONCLUSIÓN: Son un plan para sacar las copias de seguridad siguiendo ciertas condiciones.

ENCRIPTACIÓN: Toda encriptación se encuentra basada en un algoritmo, la función de este algoritmo es básicamente codificar la información para que sea indescifrable a simple vista de manera que una letra “a” pueda equivaler a “5X5MVWE” o bien “XQE9F0” el trabajo del algoritmo es precisamente determinar cómo será la información de su estado original a otro que sea muy difícil de descifrar.

CONCLUSIÓN: L a encriptación nos permite convertir la información en códigos que no puedan ser descifrados tan fácilmente para así tener la seguridad de que está protegida y no se puede saber su contenido, es por ello que debemos emplearla.

FIRMA DIGITAL: Una firma digital utiliza el mismo funcionamiento del public key o algoritmo asimétrico, existe una llave pública y una secreta en el caso de firmas digitales, la llave pública es ampliamente conocida, es capaz de identificar si la información proviene de una fuente fidedigna. L a llave pública es capaz de reconocer si la información realmente proviene de la llave secreta en cuestión.

CONCLUSIÓN: La firma digital nos permite saber si el usuario que quiere entrar a la información es un usuario seguro y puede tener acceso o simplemente identifica si no lo es y le deniega el acceso para evitar que modifique la información sin una autorización permitida.

No hay comentarios.:

Publicar un comentario